Hat man die von SSH standardmäßig genutzte Portadresse 22 im Router freigeschaltet, wird man schnell feststellen, das man jede Menge "Besucher" hat, welche – meist vollautomatisiert – versuchen, Zugang zum Pi zu bekommen. Wie man sowas feststellt schreibe ich bei Gelegenheit in einem anderen Beitrag.

Eine sehr einfache und effektive Maßnahme ist, den SSH Port auf eine andere "Hausnummer" zu legen oder für die Routerfreischaltung eine zusätzliche Portnummer einzutragen. Ich habe bei mir letzteres gemacht.

Dazu erst einmal die SSH Konfiguration in den Editor laden:

|

1 |

sudo nano /etc/ssh/sshd_config |

dort die Zeile

|

1 |

Port 22 |

suchen und darunter einfach

|

1 |

Port 2000 |

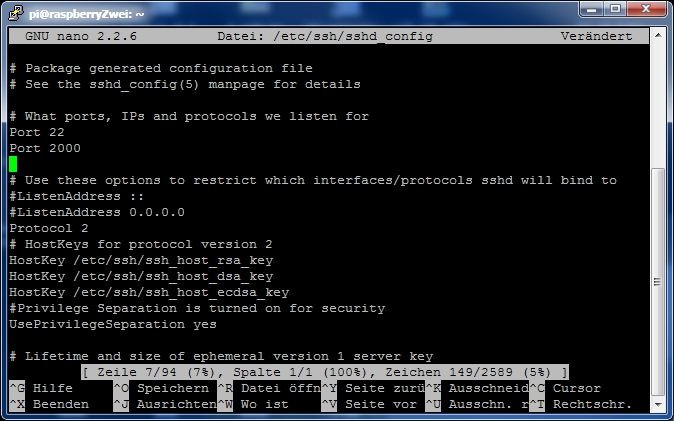

schreiben. Das sieht dann so aus:

Diese Vorgehensweise hat den Vorteil, dass man in seinem eigenen Netzwerk nichts ändern muss, lediglich Zugriffe aus dem Internet (z.B. via Putty oder WinSCP) müssen die neue Portadresse benutzen. Wer nur eine SSH Portadresse haben will, der kann die Original Portzeile mit einem # auskommentieren.

Voraussetzung ist natürlich, dass diese Portadresse im Router freigeschaltet ist. Für eine Fritzbox ist das im Beitrag Dynamische IP Adresse mit Bordmitteln beschreiben.

Welche Portadresse kann ich überhaupt nehmen?

Im Prinzip jede Portadresse, die noch frei ist bzw. die nicht benutzt wird. Dazu gibt es eine Übersicht in Wikipedia. Dort eine noch nicht belegte Portnummer auswählen. Natürlich kann man auch einen bereits belegten Port nehmen, in diesem Beispiel liegt auf Port 2000 ein Produkt namens "Cisco SCCP (Skinny)". Da ich das nicht benutze, kann ich auch diese Portadresse nehmen.

Nachdem ihr die sshd_config Datei abgeändert habt, wieder mit Strg+X speichern und den Editor beenden.

Bei mir sind die "wilden" Zugriffe von mehreren hundert pro Tag auf nahezu null zurück gegangen.

Geht noch mehr?

ja klar, zum Beispiel findet ihr eine sehr aufschlussreiche Anleitung zum Absichern eures Pi bei Jan Karres. Welche Hinweise ihr davon umsetzt, bleibt euch überlassen. Die dort beschriebene Fail2Ban Lösung würde ich in jedem Fall einbauen.

Zitat von oben:

"Hat man die von SSH standardmäßig genutzte Portadresse 22 im Router freigeschaltet, wird man schnell feststellen, das man jede Menge “Besucher” hat, welche – meist vollautomatisiert – versuchen, Zugang zum Pi zu bekommen. Wie man sowas feststellt schreibe ich bei Gelegenheit in einem anderen Beitrag."

Wo finde ich den erwähnten Beitrag?

Huh…. Alte Sünden. Den versprochenen Beitrag habe ich wohl nie geschrieben. Im Prinzip steht das in der Datei /var/log/auth.log, die man mit geeigneten grep Befehl durchforstet:

cat auth.log|grep "invalid user"In jedem Fall solltest du das Tool fail2ban installieren, das solcherlei User bzw. IP Adressen aussperrt. Da muss man sich aber etwas einlesen. Es gibt aber so viele Beiträge im Internet dazu, dass ich da nichts dazu verfasst habe. Bei Interesse kann ich dir meine "Jail" Datei schicken, mit der ich fail2ban konfiguriert und meinen Server abgesichert habe. Aufgrund des Blogs kommen natürlich auch viele Angriffe auf der Apache Webserverseite an.

VG

Chris

Danke, werde mir dann mal fail2ban vornehmen … und vielleicht auch mehr von Jan

Mein Artikel hat schon fast 10 Jahre auf dem Buckel… (Kaum zu glauben, wie lange ich das Blog schon betreibe) Der Artikel von Jan Karres ist noch älter aber verfügbar.

Sicherheitshalber auch mal neuere Infos ansehen. Fail2Ban ist m.E. immer noch die erste Adresse zum Absichern des Servers.

VG

Chris